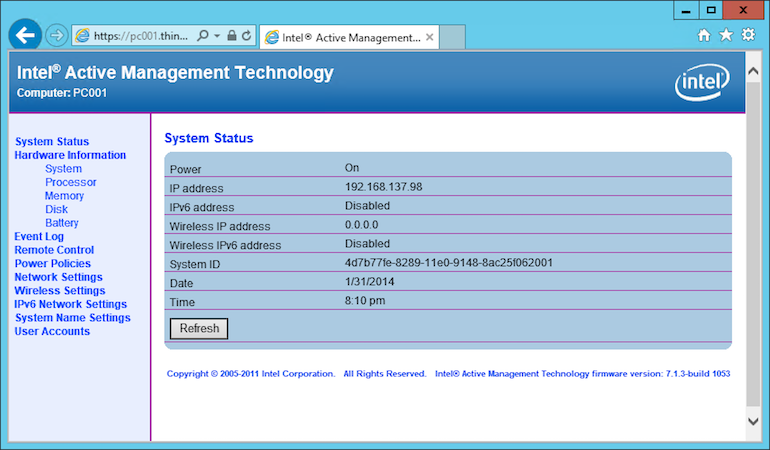

Слабость в чипсетах Intel, которая оставалась замеченной 10 лет, дает возможность взломщикам приобретать общий бравённый контроль над ПК. Баг скрывается в аппаратной технологии Актив Management Technology (AMT), при помощи которой администраторы дистанционно обслуживают ПК и осуществляют иные цели — к примеру, обновляют ПО и очищают жёсткие колесные диски. AMT дает возможность распоряжаться клавиатурой и мышью, даже если устройство выключено.

Intel

Система доступна через интернет-браузер и предохранена паролем, который ставит администратор. Неприятность в том, что взломщик может оставить поле пароля пустейшим и всё равно зайти в консоль.

Ученые из Embedi, которые нашли слабость, сообщили, что неприятность скрывается в том, как происходит обработка пользовательских паролей через обычный аккаунт администратора веб-интерфейса AMT.

Организация по снабжению сетевой безопасности Tenable доказала существование бага. По её словам, слабость сравнительно просто применять бравённо.

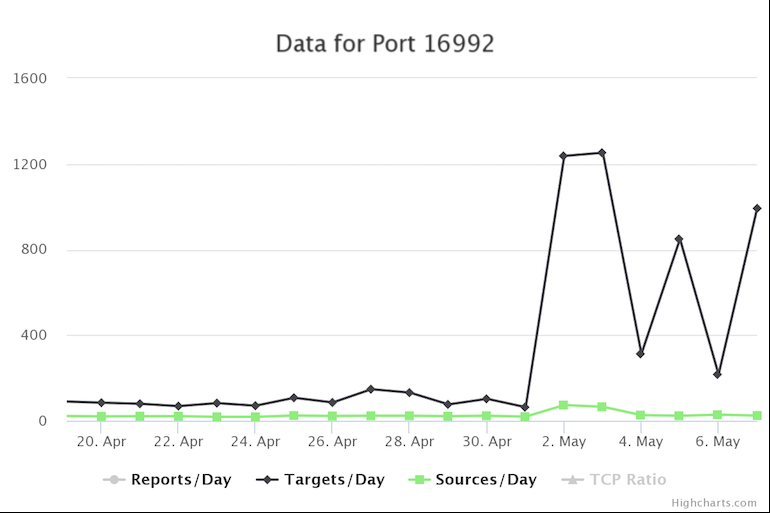

Intel сообщила, что баг находится в компьютерах, настольных ПК и серверных автомобилях максимум 2010 года производства, работающих на прошивке версии 6.0 и не менее ранних модификаций. Embedi добавила, что в области риска располагаются все ПК с открытыми портами 16992 и 16993. Доступ к ним считается одним требованием удачной атаки.

Sans Institute

Со времени обнаружения бага системы сетевого прогноза показывают сильный рост зондирования обозначенных портов. Intel не сообщила, сколько механизмов коснулась слабость.

Организация удостоверила, что действует с партнёрами над удалением неприятности. Кроме того она произвела аппарат, который дает возможность исследовать технологию на содержание бага.

Июль 8th, 2023

Июль 8th, 2023  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике