Позавчера, 12 июня, ПК под регулированием ОС Виндоус во всем мире подвергались самой крупной атаке за прошедшее время. Речь идёт о вирусе WannaCry (WNCRY, Wana Decrypt0r 2.0), относящемуся к классу Ransomware, другими словами вредным программам-вымогателям, шифрующим пользовательские документы и требующим выкуп за восстановление доступа к ним. В этом случае речь идёт о суммах от $300 до $600, которые жертва должна перечислить на определённый кошелёк в биткойнах. Объем выкупа находится в зависимости от времени, прошедшего со времени инфицирования — через определённый промежуток она улучшается.

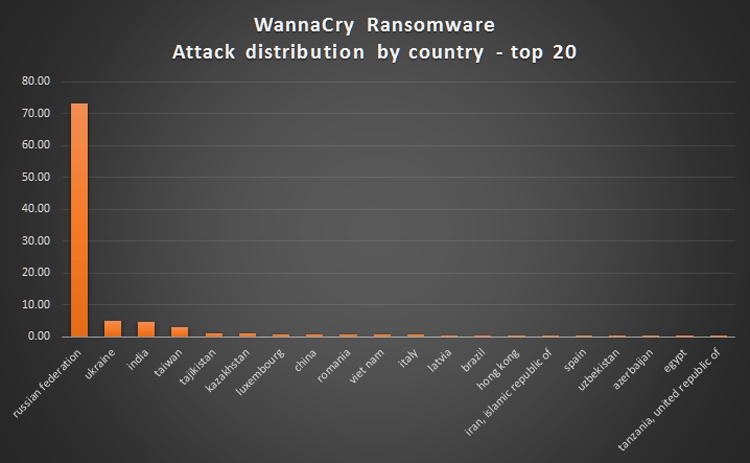

По сведениям «Корпорации Касперского», самое большое распределение WannaCry обрел в РФ

Чтобы не дополнить ряды тех, чей персональный компьютер оказался заражён, нужно осознавать, как зловред проходит в технологию. По сведениям «Корпорации Касперского», атака происходит с применением уязвимости в протоколе SMB, позволяющей бравённо запускать компьютерный код. В его базе находится эксплойт EternalBlue, сделанный в стенках Агентства государственной безопасности США (АНБ) и облегченный взломщиками в открытый доступ.

Изменение неприятности EternalBlue компания Майкрософт продемонстрировала в бюллетене MS17-010 от 14 мая 2017 года, потому первой и основной меркой по обороне от WannaCry будет установка этого обновления безопасности для Виндоус. Как раз тот факт, что очень многие клиенты и системные администраторы до сегодняшнего дня не сделали этого, и стал причиной для настолько крупной атаки, вред от которой ещё предстоит расценить. Впрочем, апгрейд рассчитан на те версии Виндоус, помощь которых ещё не закончилась. Но также и для старых ОС, таких как Windows 7, Виндоус 8 и Виндоус Server 2003, Майкрософт также произвела патчи. Скачать их можно с данной страницы.

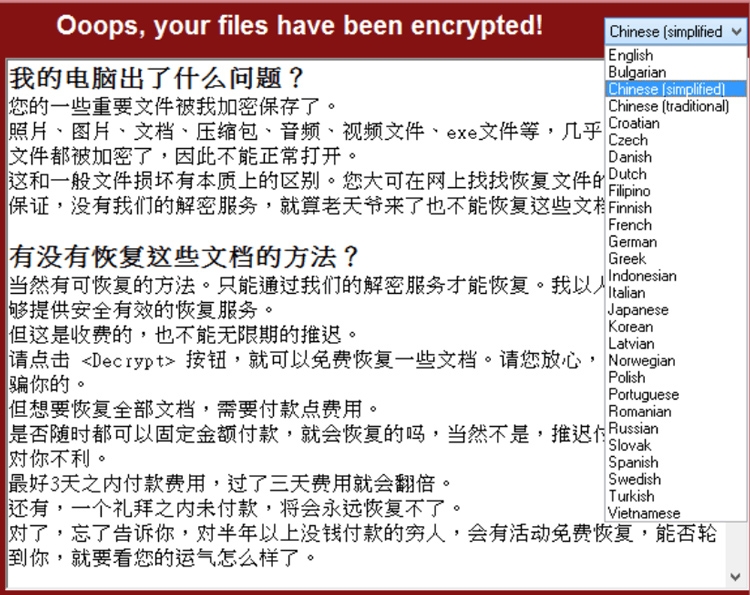

Окно шифровальщика-вымогателя WannaCry (Wana Decrypt0r 2.0)

Также советуется быть бодрым в отношении рассылок, которые идут по e-mail и прочим каналам, пользоваться обновлённым антивирусом в режиме прогноза, по возможности исследовать технологию на содержание опасностей. В случае обнаружения и ликвидации энергичности MEM:Trojan.Win64.EquationDrug.gen перезагрузить технологию, затем удостовериться в том, что MS17-010 установлен. На нынешний момент известно 8 названий вируса:

- Trojan-Ransom.Win32.Gen.djd;

- Trojan-Ransom.Win32.Scatter.tr;

- Trojan-Ransom.Win32.Wanna.b;

- Trojan-Ransom.Win32.Wanna.c;

- Trojan-Ransom.Win32.Wanna.d;

- Trojan-Ransom.Win32.Wanna.f;

- Trojan-Ransom.Win32.Zapchast.i;

- PDM:Trojan.Win32.Generic.

Вирус «обладает» многими языками

Невозможно забывать и про постоянное запасное копирование значительных данных. При этом нужно помнить, что мишенью WannaCry считаются следующие категории документов:

- наиболее распространённые офисные бумаги (.ppt, .doc, .docx, .xlsx, .sxi).

- определенные менее распространенные виды бумаг (.sxw, .odt, .hwp).

- архивы и медиафайлы (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- документы e-mail (.eml, .msg, .ost, .pst, .edb).

- базы данных (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- документы программ и начальные коды (.html, .java, .cpp, .pas, .asm).

- ключи зашифровки и сертификаты (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- графические форматы (.vsd, .odg, .raw, .nef, .svg, .psd).

- документы онлайн автомашин (.vmx, .vmdk, .vdi).

И в заключение: если инфицирования избежать всё же не удалось, платить мошенникам всё равно невозможно. Прежде всего, даже в случае перечисления денежных средств на отмеченный Bitcoin-кошелёк никто не обеспечивает дешифрование документов. Во-вторых, невозможно не сомневаться в том, что атака на тот же персональный компьютер не повторится, и при этом киберпреступники не вызовут огромную сумму выкупа. И, в конце концов, в-третьих, плата «услуги» разблокировки будет одобрением тех, кто ведёт беззаконную деятельность в интернете и служить им поводом для выполнения свежих атак.

Февраль 23rd, 2024

Февраль 23rd, 2024  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике